Способы проникновения на компьютер

Сначала остановимся на самом механизме проведения атаки.

Когда хакеры пытаются установить вирус на чей-то компьютер, то в большинстве случаев им нужно, чтобы пользователь лично запустил программу. Чтобы убедить владельца ПК сделать это, вирус, как правило, выдают за какое-то полезное ПО. Например, критическое обновление для Windows, антивирус, кодек, необходимый для просмотра видео на сайте, и т. д. Вирусы также распространяются в крэках и генераторах ключей, но опасность этих файлов несколько преувеличена. Срабатывание антивирусной защиты при их запуске не всегда означает, что они действительно заражены, поскольку антивирусы могут так реагировать на их основное предназначение – изменение кода других программ с целью их взлома. С другой стороны, при таком поведении антивирусов пользователь никогда не может быть до конца уверен в безвредности утилит подобного рода, ведь отличить ложное срабатывание от действительного обнаружения вируса в крэке он не может.

Самым распространенным вирусом уже длительное время является Conficker и его модификации, которые занимают сразу несколько мест в TOP 10 угроз, включая и первое. Они распространяются с помощью функции Autorun, запускающей исполняемый файл, прописанный в файле Autorun.inf при подключении внешнего накопителя к компьютеру. Conficker копирует себя в систему, а затем на другие флеш-драйвы и винчестеры, подсоединяемые к ПК. Чаще всего сам вирус используется для организации ботнет-сетей. Вероятно, именно в связи с его эпидемией Microsoft недавно отключила функцию Autorun в Windows XP/Vista с помощью обновления, выпущенного в начале февраля этого года. В Windows 7 автозапуск неактивен по умолчанию.

Как ваши данные оказываются у корпораций и хакеров

Google автоматически фиксирует местоположение, если эта функция используется на конечном устройстве

Крупные концерны, такие как Google, Apple, Microsoft и Facebook, пытаются собрать как можно больше персональной информации — особенно с мобильных устройств. Эти данные используются для разработки персонализированного предложения и отображения целевой рекламы. Большинство компаний тем самым узнают в деталях поведение пользователя, его предпочтения и другие важные сведения о личной жизни своих клиентов.

Агрегация информации зачастую протекает в фоновом режиме. Так, «Карты Google» фиксируют все поисковые запросы, все места и текущее местоположение

Даже у Apple, компании, уделяющей особое внимание конфиденциальности, задействованы подобные механизмы: к примеру, любое iOS-устройство по умолчанию сохраняет историю перемещений

Apple сохраняет вашу геолокацию

При попадании такой информации с устройств в чужие руки крайне велика вероятность использования ее в преступных целях. Злоумышленники знают, когда пользователя нет дома, а также могут шантажировать его конфиденциальными данными. Для вредоносных атак такие сведения тоже на вес золота. Так, через метаданные фотографии хакер может узнать операционную систему пользователя и затем прицельно атаковать ее.

Для хакеров домашний компьютер до сих пор представляет собой самую простую мишень. И это несмотря на то, что операционные системы, прежде всего Windows, сегодня хорошо защищены. Лазейкой все чаще служат приложения от сторонних разработчиков. Им не хватает своевременного и автоматического обновления, а также стандартизированной процедуры надежного «латания» брешей. Через такие баги киберпреступники могут засылать свое вредоносное ПО, после чего об анонимности компьютера уже не может быть и речи. В системе хранится большая часть персональной информации, в том числе данные для входа в онлайн-банк, конфиденциальные документы и личные снимки.

Необходимые языки программирования

Основные языки программирования, которые могут потребоваться: C, C++, Java Script, PHP, Python, Java, Ruby, Assembler. Возможно (скорее всего, наверняка), потребуется изучить какие то языки дополнительно, все зависит от итоговой специализации:

C, C++ (взлом ПО) — языки общего назначения, они используются для системного программирования. На них написано большинство операционных систем, что полезно при изучении архитектур ОС. Например, Unix — открытая ОС, ее исходные коды на языке С всегда можно просмотреть и проанализировать. Также эти языки могут быть использованы для написания разных системных утилит, защит или наоборот крэков, кейгенов.

JavaScript (веб-хакинг) — широко распространенный скриптовый язык, повсеместно используется в веб-приложениях, как во фронтенде, в виде встроенных в HTML-страницу скриптов, так и в бэкенде, в обработчиках запросов сервера. Многие уязвимости основаны на запуске из браузера вредоносного скрипта на JavaScript. Язык PHP также очень распространен в области веб-разработки, но больше на стороне бэкенда.

Python (все) — про него я уже упоминал ранее. Повторю главное. Python — распространенный и простой язык программирования. У него огромная библиотека, что очень облегчает разработку. Python удобен для автоматизации различных процессов и будет полезен практически при любой специализации.

Java (мобильные приложения) — основной язык при разработке под ОС Android. Также это один из самых широко используемых языков программирования в мире.

SQL — декларативныйязык программирования, применяемый для создания, модификации и управления данными в реляционной базе данных, управляемой соответствующей системой управления базами данных. Изначально и до сих пор SQL был основным способом работы пользователя с базой данных. Поскольку базы данных используются повсеместно, понимание основ SQL необходимо.

Ruby — в сфере исследований безопасности (этичного хакинга) Ruby очень быстро завоевал популярность. На этот язык повлияли Perl, Smalltalk, Eiffel, Ada и Lisp. Подобно Python, он легок для написания и чтения, а также приятен в работе.

Assembler — машинно-ориентированный язык программирования низкого уровня, сложный в освоении. Представляет собой систему обозначений, используемую для представления в удобно читаемой форме программ, записанных в машинном коде. В настоящее время в индустрии информационных технологий в основном используются языки программирования высокого уровня.

Однако Assembler продолжает применяться, что обусловлено его уникальным преимуществом в части эффективности и возможности полного использования специфических средств конкретной платформы. На этом языке пишут программы или их фрагменты в тех случаях, когда критически важны такие параметры, как быстродействие и объем используемой памяти.

Знание Assembler критически необходимо хакеру, например, при создании крэков или кейгенов. В этом случае он имеет дело, как правило, с исполняемыми файлами и ему требуется проводить процедуру дизассемблировния (обратного преобразование из машинного кода в код на языке ассемблера), чтобы затем анализировать и модифицировать полученный код.

Принцип открытой архитектуры компьютера

Революционным событием стало решение ведущей компьютерной фирмы IBM спроектировать и собрать компьютер с указанной в его паспорте архитектурой. Это был компьютер IBM PC (на основе процессора Intel-8086), поступивший в продажу в 1981 году. Отдельно было подчёркнуто, что этот компьютер возможно подвергнуть модернизации, устанавливая разные дополнительные блоки и устройства периферии или просто меняя их на более совершенные.

Затем другие компании стали проектировать компьютеры, которые были совместимы с IBM PC, и это возвело его в ранг стандарта компьютерной техники. Существует, однако, мнение, что этот, по сути революционный, поступок погубил компанию IBM. Сегодня её часть компьютерного рынка бесконечно маленькая, но зато термин «IBM-PC-совместимый», навечно вписал имя этой компании в историю развития компьютерной техники.

Замечание 1

Принципиальная позиция открытой архитектуры состоит в том, что компьютерные компании не делают тайны из комплектации компьютера, и она может быть легко изменена или модернизирована. Это обстоятельство позволяет менять какой-либо модуль в компьютере, не заботясь о его совместимости с данной компьютерной модификацией.

Говоря иначе, если пользователь хочет улучшить параметры компьютера, то ему достаточно искать модуль (деталь) с лучшими характеристиками, не обращая внимания на то, кто является производителем (конечно, при условии, что этот модуль принадлежит к IBM-совместимым устройствам). Около 85% на рынке компьютеров принадлежит компьютерам, разработанным на базе открытости архитектуры.

Одним из примеров компьютеров, выполненных без применения открытости, могут служить компьютеры компании Apple. Они не имеют широкого распространения в Российской Федерации по причине высокой цены и несовместимости программного обеспечения. Но с другой стороны, на высоком уровне находится безопасность данных пользователей этих компьютеров, так как достаточно проблематично осуществить взлом «закрытой архитектуры».

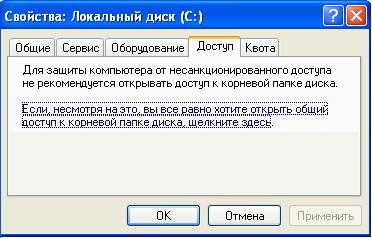

Новый импульс открытая архитектура получила с развитием сети интернет. А конкретнее, любое оборудование, которое подключено к персональному компьютеру, может быть использовано в многопользовательском режиме. Каждый персональный компьютер имеет в интернете свой уникальный адрес и у каждого модуля ввода-вывода он тоже есть. Это означает, что комбинация адреса персонального компьютера и модуля ввода-вывода позволяет открыть доступ ко всем открытым для общественного пользования устройствам.

В целях безопасности личных данных, пользователям необходимо помнить об этих свойствах открытой архитектуры компьютера и тщательно отстраивать доступ к периферийным устройствам. К примеру, все жёсткие диски или какие-либо каталоги на них могут стать доступными через внешние сети при помощи закладки «Доступ» в разделе «Свойства». Таким же образом может быть открыт доступ и к другому различному оборудованию (принтеру, сканеру и тому подобное). Естественно, глупо предполагать, что кому-то потребуется распечатать что-то на удалённом принтере без возможности забрать распечатки, но вот данные с жёсткого диска вполне вероятный объект кражи. Там может быть чья-то личная информация, пароли доступа и тому подобное, что не обязательно должно быть доступно широкому кругу людей. Возможен также вариант случайного доступа, когда, к примеру, системный программист, обслуживая компьютер, открыл для себя доступ к памяти компьютера, а затем позабыл выключить его по завершению всех процедур по обслуживанию.

Как защититься от взлома компьютера через интернет?

Существует много способов добраться до конфиденциальной информации. Сюда также относится перехват интернет-трафика и взлом компьютера с целью получения к нему полного удаленного доступа через интернет. И чаще всего это происходит в тот момент, когда пользователь выходит в сеть посредством какого-нибудь общественного Wi-Fi-подключения. Злоумышленники могут перехватить передаваемый и принимаемый пользовательским компьютером трафик, раскодировать его и получить нужные им данные для последующего взлома учетных записей, кражи информации, получения доступа ко всему хранимому на компьютере и т.д.

Избежать всего этого очень просто — достаточно использовать для выхода в интернет VPN-клиент с функцией шифрования трафика. По крайней мере, им нужно пользоваться при работе в интернете через общественные беспроводные сети. Зашифрованное VPN-подключение не даст злоумышленникам с их снифферами (программами, перехватывающими трафик) ни единого шанса на получение хоть сколь-нибудь ценных сведений. Для расшифровки перехваченного трафика потребуется ключ (пароль, вводимый пользователей для авторизации на VPN-серверах), которого у них нет. Конечно же, этот пароль не должен быть простым.

Спасибо, что читаете! На данный момент большинство моих заметок, статей и подборок выходит в telegram канале «Левашов». Обязательно подписывайтесь, чтобы не пропустить новости мира ИТ, полезные инструкции и нужные сервисы.

Маскировка местоположения

Чтобы во время прогулки по Сети оставаться полностью анонимным, необходимо пользоваться VPN (Virtual Private Network). В этом случае ваши веб-данные будут передаваться в зашифрованном виде на сервер, служащий шлюзом. Даже ваш провайдер не сможет отследить, на каких сайтах вы бывали. Ваша безопасность и анонимность, однако, зависят исключительно от поставщика услуг VPN. Хорошую славу, к примеру, заслужил сервис Proton VPN, серверы которого располагаются в Швейцарии. Его преимущество заключается в том, что он по закону обязан не сохранять никакой информации о подключениях. И кстати, большинство функций — бесплатные.

Под Windows сервис предлагает собственное ПО, позволяющее вам выбрать отдельные шлюзы. В то же время на смартфоне ваши веб-данные защищены с помощью приложения ProtonVPN (дополнительную информацию см. в разделе «Герметизация мобильных устройств»). Дополнительными функциями безопасности оснащено приложение ProtonVPN Plus, которое обойдется вам в восемь евро (около 600 рублей) в месяц. За эти деньги ваша информация будет направляться в Интернет через специальный сервер, особым образом защищенный от хакерских атак. Кроме того, в этом случае используется не одна VPN, а две последовательно подключенных сети. При желании услуги сервиса можно оплатить биткоинами — абсолютно анонимно.

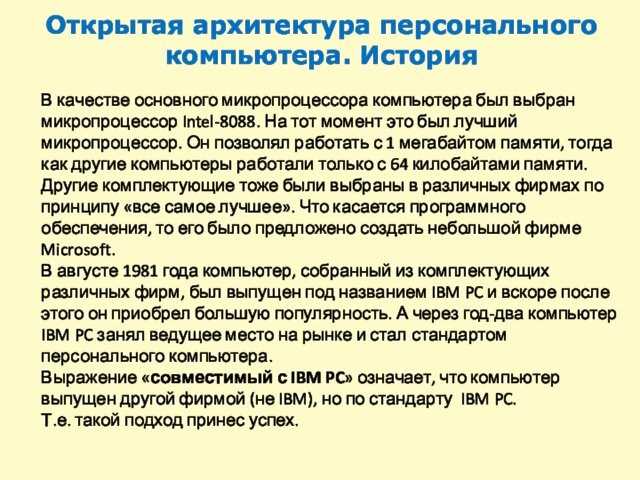

Слайд 4 Открытая архитектура персонального компьютера. ИсторияВ качестве основного микропроцессора

был лучший микропроцессор. Он позволял работать с 1 мегабайтом памяти,

тогда как другие компьютеры работали только с 64 килобайтами памяти.Другие комплектующие тоже были выбраны в различных фирмах по принципу «все самое лучшее». Что касается программного обеспечения, то его было предложено создать небольшой фирме Microsoft.В августе 1981 года компьютер, собранный из комплектующих различных фирм, был выпущен под названием IBM PC и вскоре после этого он приобрел большую популярность. А через год-два компьютер IBM PC занял ведущее место на рынке и стал стандартом персонального компьютера.Выражение «совместимый с IBM PC» означает, что компьютер выпущен другой фирмой (не IBM), но по стандарту IBM PC. Т.е. такой подход принес успех.

Открытая архитектура компьютера: сущность и принципы построения

Современные персональные компьютеры представляют собой машины с открытой архитектурой. Это значит, что в них применяются стандартные способы присоединения различных устройств периферии, которые производители предлагают пользователям персональных компьютеров.

Такая стратегия обеспечивает достаточный уровень конкуренции компьютерных фирм, что ведёт к повышению качества и снижению стоимости производимых устройств. Но если посмотреть со стороны безопасности, то открытая архитектура компьютера кажется чрезмерно открытой структурной организацией, которая доступна не только законопослушным членам общества, но и различным преступным программным вирусам.

Замечание 1

Тем не менее такая архитектура обладает целым рядом достоинств, таких как стандартизация, модульная структура, гибкость реализации, непрерывное развитие, что сделало её необычайно популярной в среде компьютерных компаний, а также у рядовых пользователей.

Ни вирусные атаки, ни преступные действия хакеров уже не в состоянии развернуть обратно исторический ход событий и развитие техники. Работу над проектом любого оборудования всегда надо начинать с выработки неких основных положений, которые станут базой для выстраивания всей системы. Такую фундаментальную основу будущих разработок и называют архитектурой. Проектируя персональную электронную вычислительную машину, специалисты компании IBM пришли к созданию «открытой архитектуры», которая впоследствии доказала свою эффективность и по сегодняшний день применяется в производстве персональных компьютеров.

Основными принципами открытой архитектуры считаются следующие положения:

- Она предполагает вероятность и возможность дальнейшего совершенствования конструкции.

- Применение известных технологических и технических решений не ведёт к затратам на лицензирование.

- Эксплуатационные возможности системы допускают модификацию базовой комплектации устройства непосредственно пользователем.

Эта система с самонастройкой показала себя несомненно эффективным проектом. Так как при запуске системы в работу, она сама определяет имеющуюся в наличии комплектацию (видит подключенные к ней элементы), то любой пользователь может без особого труда сам решить какая ему требуется конфигурация и реализовать её, в отличии, например, от компьютеров фирмы Macintosh, использовавших закрытую архитектуру, которая состоит из зафиксированного набора элементов и данные о структуре машины известны только специалистам компании. То есть для модернизации или ремонта такого компьютера необходимо обращение в сервисные организации, что не всегда удобно.

Принцип открытой архитектуры

В конце 70-х годов 20 века получили распространение персональные компьютеры, что послужило причиной снижения спроса на большие ЭВМ и мини-ЭВМ. Мировым лидером в выпуске ЭВМ была фирма IBM (International Business Machines Corporation).

Падение спроса на ЭВМ подтолкнуло руководство IBM пойти на эксперимент – разработку и создание персонального компьютера.

Однако отношение руководства фирмы к новому проекту было несерьезным – что-то типа одного из мероприятий по созданию нового оборудования, которые в огромном количестве проводились на фирме. Чтобы не вкладывать в проект с «туманной» перспективой много средств, руководство фирмы предоставило подразделению по реализации данного проекта непривычную для фирмы свободу.

Свобода, например, состояла в том, чтобы не заниматься разработкой персонального компьютера (ПК) «с нуля», а воспользоваться готовыми блоками других (!) фирм. Сотрудники подразделения стали выбирать лучшие предложения, имеющиеся на тот момент.

Поэтому в качестве основного микропроцессора компьютера был выбран новенький тогда микропроцессор Intel-8088 (известнейшей на сегодняшний день фирмы Intel). На тот момент это был лучший микропроцессор. Он позволял работать с 1 мегабайтом памяти, тогда как другие компьютеры работали только с 64 килобайтами памяти.

Другие комплектующие тоже были выбраны в различных фирмах по принципу «все самое лучшее». Что касается программного обеспечения (проще говоря, софта), то его было предложено создать небольшой фирме Microsoft.

В августе 1981 года компьютер, собранный из комплектующих различных фирм, был выпущен под названием IBM PC и вскоре после этого он приобрел большую популярность. А через год-два компьютер IBM PC занял ведущее место на рынке и стал стандартом персонального компьютера.

Кстати, выражение «совместимый с IBM PC» означает, что компьютер выпущен другой фирмой (не IBM), но по стандарту IBM PC.

Этот исторический экскурс является необходимым элементом компьютерной грамотности по истории возникновения персонального компьютера и, в частности, о причине его грандиозного успеха, т.е. о принципе открытой архитектуры. Действительно, если бы компьютер IBM PC был сделан так же, как аналогичные компьютеры того времени, его благополучно все давно уже забыли бы. Ведь давно уже забыты телевизоры, приемники, автомобили того времени.

В IBM PC изначально была заложена возможность апгрейда (замена отдельных частей на более совершенные) и использование новых устройств. Сборка компьютера из независимо изготовленных частей происходит аналогично детскому конструктору. Кстати, методы сопряжения различных устройств с компьютером IBM PC были также доступны всем желающим и не являлись секретными сведениями.

Вот этот принцип детского конструктора, собственно говоря, и является принципом открытой архитектуры. Благодаря ему компьютер IBM PC приобрел бешеный успех, но лишил фирму монополии на этот компьютер.

Давайте посмотрим на этот «конструктор» с точки зрения компьютерной грамотности. На системной (или материнской) плате размещены только те блоки, которые осуществляют обработку информации. Схемы, которые управляют остальными устройствами компьютера — монитором, принтером и т.д., реализованы на отдельных платах (контроллерах). Контроллеры вставляются в стандартные разъемы на системной плате – слоты. К электронным схемам подводится электропитание из единого блока питания. Все это вместе заключено в единый корпус — системный блок.

Открытость этого конструктора заключается в том, что все спецификации взаимодействия внешних устройств с контроллерами, а также контроллеров с системной платой и т.д., доступны всем желающим. Поэтому независимые производители могут разрабатывать различные дополнительные устройства, что резко увеличивает популярность компьютера.

Но в наилучшем положении из-за применения принципа детского конструктора оказались пользователи ПК. Выгода пользователей от заложенного в ПК принципа открытой архитектуры состоит в следующем:

Урок Открытая архитектура ПК

Открытая архитектура ПК

Такой подход позволяет обеспечить конкуренцию производителей, повысить качество и снизить цены для потребителей.

Кроме того, открытая архитектура компьютера с появлением Интернета получила «второе дыхание». Точнее, каждое устройство, подключенное к ПК, стало возможным использовать в режиме коллективного доступа.

У каждого ПК в Интернете есть свой собственный адрес, а у каждого устройства ввода-вывода тоже есть адрес. Таким образом, комбинируя адрес ПК и адрес устройства ввода-вывода, можно обеспечить доступ к любому открытому для коллективного использования устройству.

Пользователям следует помнить об открытой архитектуре компьютера, и внимательно настраивать доступ к устройствам ввода-вывода. Например, любой жесткий диск или любая папка на жестком диске может быть открыта для доступа извне ПК, используя закладку «Доступ» в окне «Свойства»:

Аналогично настраивается доступ и к другим устройствам (принтерам, сканерам и т.п.).

Конечно, предположить, что кто-то попытается вывести данные на Ваш принтер – это из области фантастики, так как забрать свои распечатки такой удаленный пользователь вряд ли сможет. Но вот получить доступ к Вашим жестким дискам для «кражи» данных – это вполне возможно.

Кроме того, общий доступ делает Ваши данные доступными другим пользователям, а это могут быть, например, Ваши персональные данные, пароли и т.п., что совсем не нужно знать другим.

Наконец, программы-вирусы легче попадают на ПК, где открыт доступ к устройствам ввода-вывода, особенно к жестким дискам. Поэтому следует тщательно проверять, нет ли случайного или несанкционированного доступа к Вашим устройствам.

Под случайным доступом можно понимать, например, ситуацию, когда обслуживающий Вас системный программист установил такой доступ для себя, но потом забыл его отключить после выполнения системных работ.

С точки зрения безопасности открытая архитектура компьютера является слишком открытой системой, доступную не только лояльным пользователям, но и вредоносным программам, хакерам и т.п.

Однако благодаря своей простоте, наличию стандартов, модульности, гибкости, непрерывному развитию, данная архитектура завоевала популярность среди производителей и пользователей. И уже никакие вирусы и хакеры не смогут повернуть обратно ход истории и технического развития.

Конечно, это нерационально, когда все открыто и доступно, когда все монтируется как бы на одной общей шине данных, пронизывающей весь мир. Но уж больно просто и красиво получается. А красота, как известно, спасет мир!

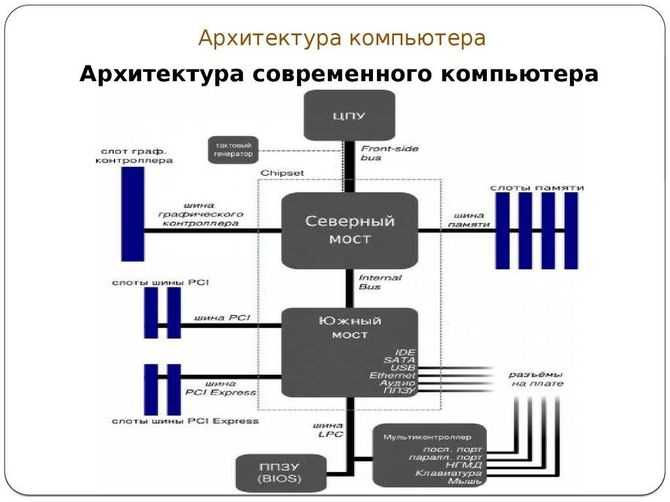

Современные тенденции развития архитектуры персонального компьютера

В современных персональных компьютерах архитектура характеризуется наличием контроллеров. Их появление – это итог пересмотра классической концепции. Теперь микропроцессор берет на себя функцию обмена данными с внешними устройствами. Производители смогли отделить микропроцессор от многофункционального компонента при помощи обнаруженных особенностей интегральных схем. Так возникли разные каналы обмена, в том числе и периферийные микросхемы, позднее их стали называть контроллерами. Сегодня подобные аппаратные компоненты в компьютерах научились управлять практически любым оборудованием.

Новейшие архитектуры ПК преимущественно используют шины. Эти каналы связи обеспечивают взаимодействие всех аппаратных элементов и обычно выглядят как электрическое соединение с проводниками. В ее структуру могут включаться специализированные модули, которые отвечают за различные функции.

Графически архитектура современного компьютера выглядит так:

Архитектура IBM

Такой тип как открытая архитектура позволяет свободно подключать любую периферию к компьютеру. Достигнуто это благодаря использовании информационной шины (ее объем можно узнать из характеристик материнской платы). Она позволила производителям периферийного оборудования разработать контроллеры для любых стандартов.

Управление системой осуществляется непосредственно процессором. Под его же управлением находятся информационная шина. Современный принцип открытой архитектуры ПК подразумевает наличие функциональных и центральных контроллеров.

Функциональные контроллеры обеспечивают подключение модема, мыши, клавиатуры и принтера.

Архитектура IBM предоставляет собой набор инструкции по созданию приложений в облаке. Эталоном считается базовый шаблон в то время как реализация – это определенные технологии, методы и выбор инструмента для создания и развертывания этого шаблона.

Основные узлы компьютера

Комплекс нескольких логических схем и элементов памяти, создающих выходные сигналы, является узлом ПК. Абсолютно все компьютерные программы или игры имеют требования к основным характеристикам для корректной работы. Все узлы компьютера должны быть максимально совместимы друг с другом. В противном случае работать в программах будет некомфортно.

К перечню подобных узлов системного блока обычно относят:

- Процессор – основополагающий элемент всего функционала компьютера;

- Системная плата, ее еще называют «материнской»;

- Блок питания – необходим для энергоснабжения ПК;

- Жесткий диск – хранилище информации на ПК или ноутбуке;

- Оптический привод – устройство для чтения с внешних носителей, который редко встречается на новейших системах;

- Разъемы для подключаемых устройств.

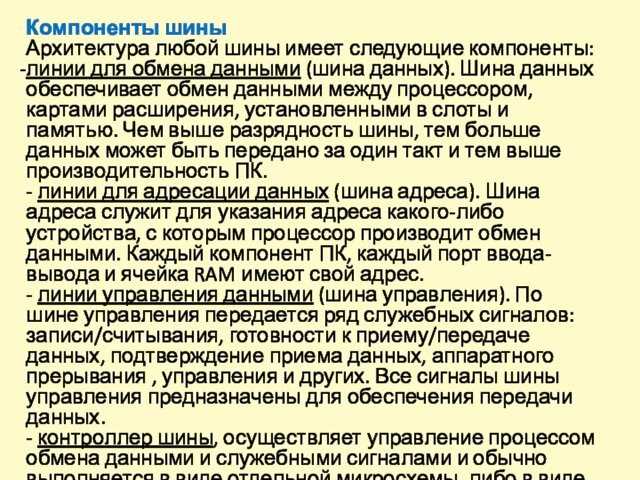

Слайд 37 Компоненты шиныАрхитектура любой шины имеет следующие компоненты:линии для

между процессором, картами расширения, установленными в слоты и памятью. Чем

выше разрядность шины, тем больше данных может быть передано за один такт и тем выше производительность ПК. — линии для адресации данных (шина адреса). Шина адреса служит для указания адреса какого-либо устройства, с которым процессор производит обмен данными. Каждый компонент ПК, каждый порт ввода-вывода и ячейка RAM имеют свой адрес.- линии управления данными (шина управления). По шине управления передается ряд служебных сигналов: записи/считывания, готовности к приему/передаче данных, подтверждение приема данных, аппаратного прерывания , управления и других. Все сигналы шины управления предназначены для обеспечения передачи данных.- контроллер шины, осуществляет управление процессом обмена данными и служебными сигналами и обычно выполняется в виде отдельной микросхемы, либо в виде совместимого набора микросхем – Chipset.

Общий контроль

Возможность тонкой настройки прав отдельных пользователей или целых групп. Данная возможность немного перекликается с конфиденциальностью, в тоже время давая возможность ограниченного доступа к данным, например, только просмотр или запрет создания новых и тому подобное. Можно указать перечень доступных пользователю программ для работы.

Максимальные возможности контроля предоставляют старшие версии Windows 7 «Профессиональная» и «Максимальная», в младших версиях Windows 7 и более старых версиях операционной системы Windows таких как XP и Vista возможности тонкой настройки более ограниченны.

Следует иметь в виду, что существуют некоторые способы обхода пользователями наложенных на них ограничений! Поэтому владелец аккаунта администратора, должен быть самым грамотным компьютерным пользователем за этим компьютером, чтобы уметь закрыть возможные лазейки, которые может использовать другой член семьи, чтобы незаконно повысить уровень своих прав.

Модульная компоновка компьютера

Собранный персональный компьютер состоит из набора функциональных блоков (модулей). Есть некоторый основной комплект модулей, требуемый для нормального функционирования персонального компьютера, а открытая архитектура даёт возможность пользователям самим менять состав этого комплекта. Но это не должно влиять на общий завершённый функционал компьютера.

Для организации взаимного обмена информацией между модулями и модулей с центральным процессором существует канал приёма и передачи данных, называемый системной шиной.

Для присоединения модулей к шине на материнской плате расположен ряд специальных разъёмов. Стандартные нормативы шины были документами свободного доступа, и это давало возможность компаниям, производящим периферийное оборудование, проектировать микроконтроллеры, которые выполняли подключение своих модулей к шинам с разными стандартами.

Общей системной шиной управляет центральный процессор, который выделяет время остальным модулям для выполнения обменных операций с данными.

Модуль памяти сохраняет выполняемые программы и информационные данные. Внешние модули, амплитуды сигналов которых не совпадают с уровнями сигналов общей шины, должны подключаться к шине посредством специального блока, микроконтроллера. Он выполняет функцию согласования сигналов внешнего модуля со стандартами шины и управляет модулем согласно получаемым от центрального процессора командам.

Открытая архитектура компьютера подразумевает следующие правила модульности:

- Центральный процессор наиболее часто применяется от компании Intel или аналогичные ему, кроме того могут использоваться совместимые с ними программно процессоры других производителей.

- В память материнской платы зашит BIOS (базовая система ввода-вывода).

- Начальный системный запуск изначально регламентирован.

- Организация памяти представлена в виде набора модулей, которые имеют разные параметры.

- Работает процедура выполнения операции определения конфигурации.

- Персональный компьютер снабжён системным реестром и специальным разделом памяти для сохранения параметров конфигурации.

- Организована работа механизма прерывания программы и прямого доступа к памяти.

- Каждый модуль компьютера имеет свой индивидуальный адрес.

- Для операции ввода данных и отображения её на экране дисплея применяется специальное кодирование.

Необходимо отметить, что также были выработаны нормы, которые описывают структуру компьютера, режимы работы, стандарты трансляции информационных данных. Без создания таких нормативов столь ошеломляющий успех электронных вычислительных машин компании IBM просто не мог состояться.

Открытая архитектура персонального компьютера подразумевает своими базовыми составляющими две части:

- Аппаратное обеспечение.

- Программное обеспечение.

Системный блок с внутренней начинкой, а также вся периферия не могут функционировать без управления соответствующим программным обеспечением, которое «вдыхает жизнь» в непростой компьютерный механизм. Развитие персональных компьютеров параллельно способствовало развитию программного обеспечения.