Настройте фильтрацию по MAC-адресам

Не уверен, что эта функция есть в каждом маршрутизаторе, но думаю, что должна быть. MAC-адрес – уникальный адрес Wi-Fi адаптера (модуля) . То есть, у каждого устройства он свой. В настройках роутера можно прописать MAC-адреса тех устройств, которые могут подключаться к вашей сети (создать белый список адресов) . Если MAC-адреса устройства в списке нет – оно к сети не подключиться.

Это наверное самая эффективная защита маршрутизатора. Неудобство лишь в том, что при подключении новых устройств придется заходить в настройки роутера и прописывать их MAC-адреса.

Немного об этих настройках я рассказывал в статье как заблокировать устройство (Wi-Fi-клиента) на роутере по MAC-адресу. Только там я создавал черный список устройств (которым запрещено подключаться) , а в нашем случае нужно создавать белый список MAC-адресов устройств (которым разрешено подключаться) .

Дополнительные рекомендации

Еще несколько советов, которые помогут сделать ваш роутер еще более защищенным.

- Обновляйте прошивку маршрутиазтора. В новых версиях программного обеспечения могут быть улучшены не только какие-то функции, или стабильность работы, но и безопасность.

- Брандмауэр, Антивирус, Межсетевой экран, Защита DoS – все, или некоторые подобные функции присутствуют в современных маршрутизатора. Обычно, они включены по умолчанию. Не отключайте их без необходимости и не меняйте настройки.

- Удаленный доступ к роутеру – это управление роутером через интернет. Если вы не используете эту функцию, то ее лучше отключить.

- Время от времени меняйте пароль Wi-Fi сети.

- Проверяйте, нет ли чужих устройств в списке подключенных клиентов на вашем роутере. Как посмотреть: кто подключен к роутеру ASUS, кто подключен к роутеру D-Link, кто подключен к роутеру TP-Link.

Все эти базовые настройки помогут вам залатать основные «дыры» в безопасности вашего роутера и Wi-Fi сети, которую он раздает. Думаю, что для домашних Wi-Fi сетей этих рекомендаций более чем достаточно.

60

98205

Сергей

Настройка защиты Wi-Fi сетей

Добрый день Сергей. У меня Антивирус Avast Premium. Когда я провожу Сканирование, то антивирус выдаёт информацию, что у меня не правильно настроен домашний РОУТЕР и очень слабая защита сети WI-FI. Вашу статью «Максимальная защита WI-FI сети и роутера от других пользователей и взлома я распечатал. Только в ссылках Вы давали инструкции для других роутеров, а у меня роутер Sagemcom F@ST 2804, v7 rev. 1. Вы посоветовали, что если у меня другая модель, я могу обратится к Вам в коментариях и Вы пришлёте мне инструкцию для моей модели. До свидания. Благодарю за ответ. моя эл.почта zujf@yandex.ru. Извините, если что напутал, но мне уже 73 года. Думаю, что разберётесь если что не так Юрий Фёдорович.

Добрый день. Отключите WPS и установите надежный, сложный пароль на Wi-Fi сеть. Этого будет достаточно

На Avast можете не обращать внимание, ему всегда в этом плане что-то не нравится

Пароль на F@ST 2804, v7 rev.1 можно сменить в веб-интерфейсе, в разделе «Настройка WLAN» – «Безопасность». Смотрите скриншот.

Если у вас уже установлен нормальный пароль на Wi-Fi, то можете вообще ничего не менять.

Установите защиту от вирусов и вредоносных программ для своего Wi-Fi

Да, сервисы для защиты от вредоносных программ и вирусов для роутеров на самом деле существуют. Возможность их настройки полностью зависит от марки роутера. Это дополнительная мера для защиты домашнего Wi-Fi. Вредоносные атаки ранее были нацелены на роутеры, так что не стоит недооценивать риски.

Защита от вредоносных программ и вирусов для Wi-Fi может быть как в программном, так и в аппаратном форматах. Вот некоторые из лучших решений для защиты роутеров, сети и подключённых к ней устройств:

- BullGuard

- Avast Smart Home Security

- McAfee Secure Home Platform

- F-Secure SENSE

- Bitdefender BOX

Как найти открытые порты?

Один из сервисов тестирования на проникновение предлагает американский поставщик IT-услуг Gibson Research Corporation. Для запуска проверки зайдите на сайт GRC, из меню «Services» выберите пункт «ShieldsUP», а затем нажмите на «Proceed».

Поиск багов: нажатием на «ShieldsUP» вы проверите свою сеть на наличие открытых портов

По завершению теста вы увидите в окне все открытые порты вашей сети. Чтобы выяснить, какие именно устройства за ними скрываются, забейте в Google номер порта. Как правило, эти результаты уже могут указать на виновника. Для ограничения зоны поиска добавьте к номеру порта название вашего умного оборудования.

После вычисления соответствующего устройства вы можете ограничить ему выход в Интернет. Пользователям роутеров Keenetic для этой цели, к примеру, доступны сегменты (см. выше «Сегментирование сетей») или список разрешенных устройств. Кроме того, проверьте на сайтах CERT, не входит ли это устройство в список

Про WPA2-Enterprise

Прежде чем рассказывать про атаки и способы защиты от них, вспомним основные особенности стандарта WPA2-Enterprise.

Аутентификация. Для того чтобы подключиться к сети, клиент должен аутентифицироваться на ААА-сервере. Часто в качестве такового выступает RADIUS-сервер. Аутентификацию можно пройти с помощью доменного пароля, клиентского сертификата и пр. (EAP).

Шифрование. Организовано по алгоритму AES. Ключ шифрования динамический, индивидуальный для каждого клиента (802.1X), генерируется в момент аутентификации на RADIUS-сервере. Этот ключ может периодически обновляться по ходу работы без разрыва соединения.

Схема работы WPA2-Enterprise.

Процесс подключения клиента к беспроводной сети кратко можно описать так. При подключении данные клиента передаются на точку доступа/контроллер при участии протокола 802.1x. Далее информация отправляется на RADIUS-сервер, где происходит аутентификация клиента: RADIUS-сервер проверяет, есть ли в его списках такой клиент с указанным логином и паролем и можно ли его подключать. После успешной аутентификации точка доступа подключает клиента в сеть.

Рассмотрим подробнее процесс аутентификации на RADIUS-сервере:

- Клиент, желающий пройти аутентификацию, дает запрос на начало сеанса связи.

- В ответ на это вызываемая сторона (RADIUS-сервер) посылает произвольную, но всякий раз разную информацию (challenge) клиенту.

- Клиент добавляет к полученному запросу пароль и от этой строки вычисляет хэш.

- RADIUS-cервер проделывает с отправленным значением аналогичные действия и сравнивает результат. Если значения хэшей совпадают, то аутентификация считается успешной. Периодически RADIUS-сервер отправляет клиенту новый challenge, и процедура аутентификации повторяется снова. Такой механизм аутентификации называется “challenge–response” и происходит по одному из протоколов EAP – .

И последнее — защитите устройства, которые всегда подключены к вашему Wi-Fi

Нет смысла защищать домашний Wi-Fi, если при этом не защищать устройства, которые постоянно подключены к вашей сети. Например, ноутбук или мобильный телефон. Если их взломают, а вы подключаете их к своей сети Wi-Fi, то её тоже могут взломать.

Чтобы убедиться, что большинство ваших устройств защищено, сделайте следующее:

- Установите антивирусные программы на все устройства, которые можете.

- Установите VPN на остальные устройства, даже если у вас включен VPN на роутере.

- Не позволяйте малознакомым людям вставлять USB-накопители в ваш компьютер или ноутбук.

- Старайтесь, чтобы все операционные системы и программы безопасности регулярно обновлялись.

- Установите ежедневное сканирование безопасности.

- Не открывайте сомнительные письма, используйте блокировщики скриптов в своих браузерах (uMatrix и uBlock Origin) и используйте антифишинговые расширения.

И поскольку вы не можете защитить устройства своих гостей, это ещё одна веская причина настроить для них гостевую сеть Wi-Fi, чтобы не было риска случайного заражения вашей основной сети каким-либо вредоносным ПО.

Защита домашней сети WiFi от взлома. Повышаем безопасность по максимуму!

1. Установка шифрования и пароля на WiFi

В отличие от других, перечисленных ниже способов защиты, этот — является основным главным правилом при настройке роутера. Закрывать доступ к Вай-Фай с помощью пароля сейчас надо обязательно. Делается это в разделе «Настройка безопасности» или «Wireless Security»:

В поле «Сетевая аутентификация» (Security Version) выбираем значение WPA2-PSK

. Именно стандарт WPA2 на сегодняшний день является самым надёжным к взлому из существующих. Предыдущий — WPA — не просто устарел, он ещё и ограничивает скорость передачи данных, т.к. не поддерживает значения выше 54 Мбит/с. К паролю надо тоже отнестись очень серьёзно — чем сложнее и длиннее он будет, тем надёжнее защита сети. Не используйте тот, что был уставлен по умолчанию или написан на корпусе роутера. Придумайте лучше свой и не короче 8 (а лучше 10) символов. При этом обязательно используйте не только буквы, но и цифры, и спецсимволы — @,#,$,%,& и т.п.

2. Отключение технологии WPS

Это так же один из важных шагов для обеспечения безопасности своего Вай-Фай. Дело в том, что эта удобная по свой сути технология стала ахилесовой пятой беспроводных сетей за счёт имеющихся в ней уязвимостей, позволяющих вскрыть даже WPA2. Поэтому в обязательном порядке необходимо отключить WPS на роутере!

3. Отключение транслирования имени SSID

Практически каждый современный беспроводной маршрутизатор позволяет скрыть идентификатор SSID

, благодаря чему раздаваемая им беспроводная сеть не отображается в списке доступных у клиентов. В остальном она будет работать как обычно. Для подключения к ней надо будет только вручную вводить имя сети.

Чтобы это сделать, надо в Основных настройках поставить галочку «Скрыть точку доступа» или «Hide SSID».

4. Включение фильтрации MAC-адресов

С помощью этой функции, которая есть на каждом современном маршрутизаторе, Вы сможете самостоятельно вручную ограничить круг устройств, которые могут подключаться к сети WiFi. Фильтрация будет осуществляться по уникальному идентификатору сетевых карт клиентов — MAC-адресам, которые предварительно Вы должны будете внести в список разрешенных:

Те клиенты, которые в этот список не попадут — не смогут подключиться, даже зная ключ шифрования WPA2.

5. Организация гостевой сети

Если к Вашей сети подключается много разных устройств (друзья, родственники, соседи и т.п.), то есть смысл создать для них отдельную гостевую сеть. Многие современные роутеры имеют такую функцию:

При этом гостевой доступ по умолчанию полностью изолирован от локальной сети и Вы можете не волноваться за то, что кто-то из гостей получит доступ к Вашей информации.

6. Смена пароля на доступ к настройкам маршрутизатора

В обязательном порядке при настройке роутера Вы должны сменить пароль на вход в веб-интерфейс со стандартного admin

или 1234

на любой иной, более сложный. Делается это в разделе меню «Система» или «Управление»(Management), подраздел «Пароль администратора»(Administrator Password):

Хорошенько запомните этот пароль и никому постороннему его не сообщайте. Если вдруг забудете, то восстановить его никак не получится. Только делать полный сброс настроек роутера с помощью кнопки «Reset».

Примечание:

Приведённые выше 6 несложных шагов позволять Вам максимально обезопасить себя и защитить свой WiFi на весьма высоком уровне. Если же и этого Вам показалось мало, то можно сделать ещё одну хитрость

. В параметрах локальной сети LAN отключите DHCP-сервер:

Благодаря этому шагу клиенты не будут автоматически получать адреса, а вынуждены будут указывать их вручную. А дальше просто меняем у роутера используемую подсеть. Для этого просто меняем его IP-адрес:

То есть вместо стандартного 192.168.1.1 или 192.168.0.1 будет использоваться тот, который Вы укажете. Например, как на скриншоте — 192.168.213.1

. Вы должны понимать, что на подключенных клиентах надо будет так же изменить ай-пи на новую подсеть.

Видео:

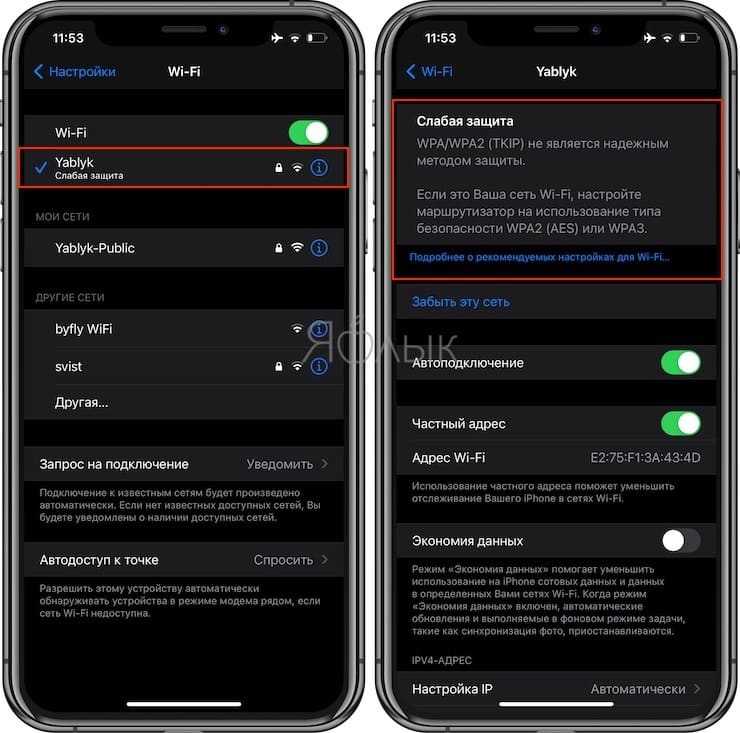

Например, многие пользователи с удивлением вдруг узнали, что давно используемая ими на работе или дома Wi-Fi сеть считается небезопасной. Такое предупреждение стало появляться на устройствах с iOS 14 (и более новых). И это уведомление заметили многие. Что же делать в такой ситуации – спешно менять настройки сети или же просто игнорировать сообщение? Давай разберемся в этой ситуации.

Сообщение о том, что соединение по Wi-Fi имеет слабый уровень безопасности, появилось на устройствах с iOS, обновленных до версии 14. Увидеть подобное предупреждение можно, пройдя по пути Настройки → Wi—Fi. Ниже текущего соединения может появиться угрожающая фраза: «Слабый уровень безопасности» или «Слабая защита». Если же нажать на само подключение, то в открывшемся окне будет подробна описана причина предупреждения

Apple более не считает используемый вами протокол шифрования надежным, рекомендуя обратить внимание на другие варианты, более безопасные

Шифрование трафика при работе в Wi-Fi сетях является необходимой мерой – ведь так осуществляется защита передаваемой информации. Шифрованные данные нет смысла перехватывать и хранить, да и подменить их не получится, если это захотят осуществить некие третьи лица. Если же работать в открытых беспроводных сетях, то злоумышленники смогут просмотреть историю поисковых запросов в браузере, список посещенных вами браузеров, увидеть запускаемые приложения и вообще получить немало ценной информации, в том числе и географическую позицию.

Именно поэтому были разработаны специальные протоколы шифрования. Наиболее известными из них являются:

- WEP

- WPA

- WPA2 TKIP

- WPA2 AES

- WPA3

В этом списке элементы расположились в порядке возрастания их надежности. Другими словами, пользоваться WPA можно уже с риском для себя, а вот WPA3 гарантирует наиболее высокий уровень защиты. Шифрование WEP настолько устарело, что пользоваться им точно не стоит. Имеются и другие промежуточные варианты, чаще всего это компромиссы относительно стандартных вариантов, например, WPA2 AES в Apple считают достаточно безопасным, тогда как WPA2 TKIP – нет.

Иногда приходится прибегать как раз к WPA2 AES, ведь многие старые роутеры просто не умеют работать с современными продвинутыми протоколами шифрования.

Основные причины ошибки «Сохранено, защита WPAWPA2»

Аутентификацией называется особая технология защиты, которая не допускает в рабочую зону и персональные данные незваных гостей (пользователей). В общественных местах устанавливают специальные точки доступа, к которым может подключиться бессчетное количество клиентов для использования канала интернета и трафика.

Среди них могут быть злоумышленники

Вот почему важно предотвратить несанкционированное подключение, создать высококачественную технологию шифрования, подобрать оригинальный пароль

Самый распространенный метод проверки подлинности — WPA-PSK/WPA2. К основным типам шифрования относят:

Код для всех абонентов. Подключение к сети происходит либо с общим паролем (ключом), либо каждому клиенту выдается личный доступ в виде пароля из цифр и латинских букв различного регистра.

Код для компаний с повышенным уровнем безопасности цифрового контента. В такой сети подключается огромное количество пользователей, сотрудников офиса

Здесь наиболее важной станет безопасная проверка подлинности.

Обратите внимание! Зачастую такая ситуация возникает, потому что происходят ошибки в настройках роутера. Прежде чем менять параметры телефона, планшета, необходимо разобраться с маршрутизатором. С помощью смартфона клиент сети может убедиться, что не вводит некорректные данные

Ему необходимо ввести в адресной строке браузера значение «192.168.1.0», как указано на маршрутизаторе. В выпадающем меню клиента интересуют всего две строки: SSID и PSK

С помощью смартфона клиент сети может убедиться, что не вводит некорректные данные. Ему необходимо ввести в адресной строке браузера значение «192.168.1.0», как указано на маршрутизаторе. В выпадающем меню клиента интересуют всего две строки: SSID и PSK.

Пользователь пытается подключить устройство к Wi-Fi, а на экране выскакивает ошибка: «Сохранено, защита WPAWPA2». Проверенным методом устранения такого сообщения выступит перезагрузка роутера. Однако это не единственный способ решения проблемы.

Конечная цель пользователей — подключиться к интернету, который раздает Wi-Fi роутер

Чтобы ее достичь, важно разобраться, чем же вызвано такое поведение беспроводных сетей, маршрутизатора или модели смартфона

Действия клиента при попытке выйти в сеть логичны и последовательны:

- Выбирается точка доступа Wi-Fi.

- Вводится пароль.

- Меняется статус — «Подключение — Аутентификация — …».

И вот оно, выскакивает «китайское сообщение» — «Сохранено, защита WPA2 или WPA», а далее:

- «Ошибка аутентификации». Первопричину, почему так происходит, стоит искать в проблемах с паролями или настройками безопасности на роутерах.

- «Сохранено». Если выход в интернет все еще закрыт, значит «подвели» настройки Wi-Fi сети.

Важно! Меняя параметры и функционал сети роутера, обязательно надо «срезать» сохраненную сеть на телефоне. Во вкладке Wi-Fi Setting требуется выбрать необходимую сеть, удерживать ее до тех пор, пока не появится меню. В пункте «Изменить» получится указать новый пароль

В пункте «Изменить» получится указать новый пароль.

Причины

Ошибку аутентификации часто может вызвать неправильный ввод пароля. Для этого проверяют раскладку (кириллица, латиница), регистр букв. Для упрощения процедуры многие меняют пароль роутера на цифровой, чтобы не путаться в буквенном значении.

Планшет не подключается к вай-фай и пишет «Сохранено, защита WPA2» в тех случаях, когда режим беспроводного соединения просто-напросто не поддерживается. Данная проблема актуальна для «ретро» моделей цифровой техники или бюджетных версий на базе ОС Android. Чтобы решить вопрос, достаточно поменять стандарт 802.11 b/g, то есть отключить n или Auto. Далее подключение в интернет происходит повторно.

Обратите внимание! В некоторых случаях поможет не смена пароля, а изменение локации в настройках сети (например, на Германию, США, Великобританию). Действенными способами устранения проблем с ошибкой аутентификации выступают следующие:. Действенными способами устранения проблем с ошибкой аутентификации выступают следующие:

Действенными способами устранения проблем с ошибкой аутентификации выступают следующие:

- Изменение проверки подлинности и шифрование WPA. Часто помогает переход от WPA2-Personal (в некоторых моделях гаджетов установлен по умолчанию) к WPA (AES).

- Поиск свободного канала для сети, изменение его ширины на 10-20 МГц при слабом приеме сигнала. Для этого понадобится пункт в разделе Wireless — Channel W >

Что такое WPA3-PSK?

Стандарт шифрования WPA3-PSK появился совсем недавно и пришел на смену WPA2. И хоть последний отличается очень высокой степенью надежности, WPA3 вообще не подвержен взлому. Все современные устройства уже имеют поддержку данного типа — роутеры, точки доступа, wifi адаптеры и другие.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Манипуляции с настройками роутера

Когда хакеры подключаются к вашему вайфаю, они получают доступ к панели управления роутером и могут перенастроить его на свой лад. Чтобы влезть в ваш роутер, достаточно просто подключиться к вайфаю — находиться в квартире необязательно. Какой-нибудь пакостный школьник может ковыряться в настройках вашего роутера прямо сейчас.

Обычно попасть в настройки роутера не так просто: нужно ввести логин и пароль. Но у большинства людей на роутере стоят стандартные логин и пароль — admin / admin. Если вы не меняли эту настройку специально, велика вероятность, что любой хакер сможет влезть в роутер.

Получив доступ к панели управления, хакеры легко проведут атаку посредника: сделают так, чтобы между вами и сайтом стоял зловредный сервис, который ворует пароли. Например, по адресу tinkoff.ru будет открываться не настоящий, а поддельный сайт, который будет отправлять им всё, что вы вводите. Вы даже не узнаете, что попали на зловредный сервис: он будет выглядеть в точности как настоящий интернет-банк и даже пустит вас по вашему логину и паролю. Но при этом логин и пароль окажутся у хакеров.

Роутер со стандартными настройками легко перенаправить на поддельный сайт

Роутер со стандартными настройками легко перенаправить на поддельный сайт

Как защититься. Смените в настройках роутера стандартный пароль администратора на свой. Он должен быть не менее надежным, чем пароль от вайфая, и при этом должен быть другим.

С какого расстояния можно «взломать» Wi-Fi?

Даже если Wi-Fi точка используется в закрытом помещении, в которое есть доступ только своим, то это не значит, что можно не думать о её безопасности.

Термин вардрайвинг (Wardriving) появился в США лет 15 назад. Грубо говоря, это езда по городу на машине, внутри которой ноутбук со спецсофтом и мощная Wi-Fi антенна.

Цель этого занятия — искать потенциально уязвимые точки доступа в своем городе и «взламывать» их. Радиус зоны воздействия может достигать нескольких сотен метров. Точная величина зависит от мощности оборудования мошенников и плотности застройки местности.

Есть и другой способ добраться до трудноступных Wi-Fi точек.

Три года назад исследователь Джин Брансфилд представил WarKitteh (микроконтроллер (SparkCore) + WiFi модуль + аккумулятор + GPS- модуль, см. картинку 2). Это устройство можно прикрепить к кошке и собаке и запустить животное гулять на территорию, на которой надо получить доступ к Wi-Fi точках.

Также описаны случаи вардрайвинга с помощью дронов.

Установите алгоритм шифрования и пароль

В пункте WPA encryption задайте значение AES (для старых моделей подойдет TKIP). Перед тем, как обезопасить свой девайс от взлома, необходимо придумать пароль – достаточно сложный для постороннего, чтобы он не смог ввести его даже методом случайного подбора.

Перед тем, как обезопасить свой девайс от взлома, необходимо придумать пароль – достаточно сложный для постороннего, чтобы он не смог ввести его даже методом случайного подбора.

И одновременно достаточно простой, чтобы его можно было ввести с экрана сенсорного гаджета – смартфона или планшета.

Также потребуется задать SSID – идентификатор точки доступа. Рекомендуется изменить базовое название – обычно там прописана модель роутера.

Если соседи используют точно такой же, то непонятно будет, к какой именно локальной сети следует подключаться новому пользователю

Кроме того, всякие кулхакеры при пакетном взломе точек доступа, в первую очередь обращают внимание на стандартные имена

Не исключено, что настройки на таком девайсе не менялись, подключение не защищено и законнектиться можно без всяких лишних усилий.

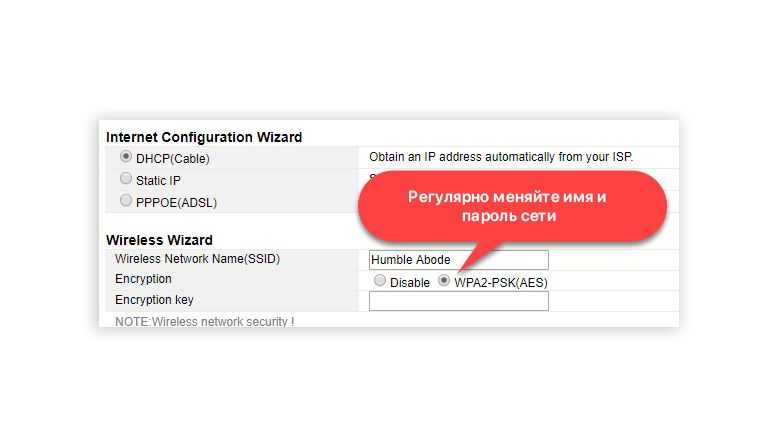

Иногда меняйте пароль и SSID

Обычно, на роутерах по умолчанию установлены одни и те же пароли, которые, зная модель устройства, найти не составит труда. Установка нового и сложного пароля – это обязательное действие, без которого все остальные меры, описанные в этой статье будут бесполезны.SSID — это имя вашей WiFi сети. По умолчанию, оно задано производителем роутера. Уязвимости тех или иных производителей могут быть заранее известны злоумышленникам. Вы можете усложнить им поиск возможных уязвимостей, если зададите уникальное имя для своей WiFi сети.

Конечно, не существует полностью безопасных сетей. К любой сети можно подобрать пароль, но это требует много времени. Но если Вы регулярно будете менять имя и пароль для своей сети, то те, кто уже подключился — будут вынуждены проделывать одну и ту же работу снова и снова. Скорее всего, они посчитают это не целесообразным и откажутся от этой затеи.

Повышаем защищенность роутера

Большинство популярных производителей роутеров регулярно выпускают обновления прошивки своих устройств, в которых помимо повышения стабильности и скорости доступа в сеть усиливают и защиту самих маршрутизаторов. Проверять обновления для своего устройства нужно регулярно хотя бы раз в месяц. Некоторые производители уже избавили пользователей от этой процедуры и прошивки роутер устанавливает самостоятельно — без шума и пыли.

Если вы владелец старой модели, например, как у нас Zyxel Keenetic Giga II, то для проверки и установки обновлений зайдите в раздел «Система» на вкладку «Обновление». Убедитесь, что в поле «Доступная версия» появился апдейт и установите его. После инсталляции роутер перезагрузится.

Ключ к вай фай: как узнать

Затронем одну из ключевых тем поднятого в начале статьи вопроса: как узнать ключ безопасности беспроводной сети? Для того, чтобы посмотреть актуальный заданный ключ для вашего оборудования, можно воспользоваться предложенными ниже вариантами:

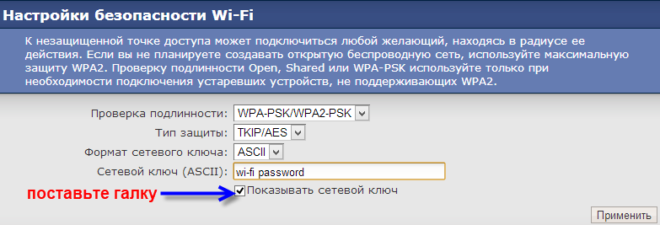

Зайдите в настройки роутера и поставьте галку «Показать сетевой ключ» (на скриншоте интерфейс роутера Zyxel keenetic)

Зайдите в настройки роутера и поставьте галку «Показать сетевой ключ» (на скриншоте интерфейс роутера Zyxel keenetic)

- Самым простым представляется способ обращения к меню настроек маршрутизатора. Стандартные данные для доступа к интерфейсу предельно просты – пароль и логин «admin» или как в таблице.

Логин Пароль admin admin admin 1234 Просто введите их в соответствующие окна. Все, что далее потребуется от пользователя – зайти в интерфейс оборудования и обратиться к меню «беспроводной режим», далее «защита». Именно здесь можно найти ваш ключ или пароль PSK. Как узнать пароль на примере TP-Link Archer 5;

- Также можно обратиться к панели управления вашим компьютером. Нас интересует «Центр управления сетями и общим доступом».

- Далее пройти во вкладку «Управления беспроводными сетями» и, обнаружив там собственную сеть, выбрать ее «Свойства».

- На вкладке «Безопасность» необходимо поставить галочку в графе отображения вводимых знаков, тем самым получить доступ к паролю;

- Еще одним ответом на вопрос о том, как узнать ключ безопасности сети, является следующий — можно обратиться к подключенному к сети устройству. Достаточно выбрать имя сети, к которой осуществляется или уже осуществлено активное подключение, и в разделе «Свойства» выбрать меню «Отображать вводимые знаки».

Защита Wi-Fi сети: WPA3, WPA2, WEP, WPA

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. Это актуальная версия протокола, которая все еще используется на большинстве домашних маршрутизаторов.

- WPA3 – это новый стандарт, который позволяет обеспечить более высокую степень защиты от атак и обеспечить более надежное шифрование по сравнению с предыдущей версией. Так же благодаря шифрованию OWE повышается безопасность общественных открытых сетей. Был представлен в 2018 и уже активно используется практически на всех современных роутерах и клиентах. Если ваши устройства поддерживают эту версию – используйте ее.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA3. Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA2/WPA3 — Personal. На многих маршрутизаторах по умолчанию все еще установлен WPA2. Или помечен как «Рекомендуется».